Firewall IPS con IPFire 2.27 (x86_64) - Core Update 168

Dato il crescente utilizzo del prodotto IpFire distro finalizzata all’uso firewall di protezione di reti lan. Ho voluto scrivere una guida passo-passo con l’ultima release del momento la “Core 168”. Questa guida con screen-shot permette di creare un router firewall proxy con sistema suricada IPS abilitando anche il proxy. Suricata è un IPS (Intrusion Prevention System), un sistema per la prevenzione delle intrusioni in rete. Il software analizza tutto il traffico che attraversa il firewall alla ricerca di attacchi noti.

L’utilizzo di un IPS impatta su tutto il traffico che attraversa il firewall. In particolare, prestare attenzione alle regole di blocco che vengono abilitate che potrebbero interferire con gli aggiornamenti del sistema stesso. I falsi positivi sono sempre “dietro l’angolo” nei primi tempi di abilitazione.

Quando un attacco o un’anomalia vengono rilevati, il sistema può decidere se bloccare il traffico o limitarsi a salvare l’evento sul log se in modalità IDS. In IpFire la modalità “monitor mode” registra ma non agisce. Suricata può essere configurato utilizzando set di regole organizzati per categorie specifiche. Ogni categoria può essere configurata come:

• Abilitata: il traffico che intercetta le regole della categoria verrà segnalato

• Bloccata: il traffico che intercetta le regole della categoria verrà rifiutato

• Disabilitata: le regole della categoria verranno ignorate In questo esempio sono state inserite due schede di rete WAN 100/1000 (red) DHCP e LAN (green) una volta finita l’installazione di IpFire e configurato a dovere dns e classe indirizzi IP in base alla sottorete entreremo nel pannello di amministrazione dalla rete LAN digitando nel browser preferito esempio HTTPS://192.168.8.1:444 dove il 8 è la sottorete da me assegnata in questo specifico caso. Prima cosa andiamo su Sistema- →Informazioni Sistema e attiviamo la condivisione della nostra configurazione. Attivate quindi “si,voglio inviare il mio profilo”

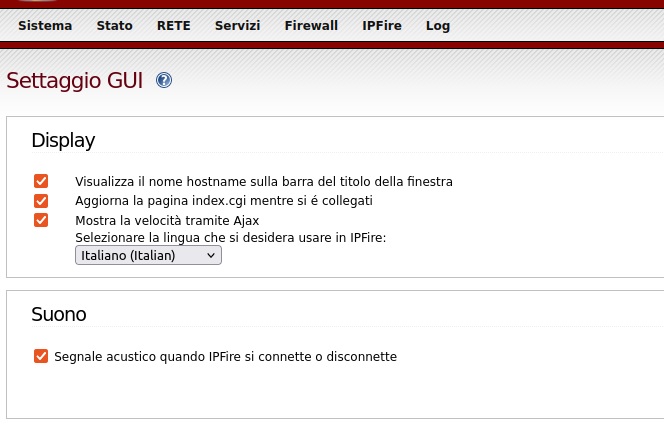

In questo modo invieremo in modo anonimo la nostra configurazione collaborando con il team che in base all’ HW più usato si concentrerà nel supporto di quel tipo di macchine. Successivamente andiamo nel menù “settagio GUI” la lingua italiana.

Una volta impostata la lingue si abilita il sistema IPS, posizioniamoci nella sezione Firewall-Introsion Detection dove avremo il pannello di abilitazione ma tutto fermo andiamo quindi a scegliere nella lista il link da dove scaricare le regole nel riquadro ho scelto “PT Attack Detection Team Rules” e abilitando la spunta su “Enable Intrusion Prevention System” e abilitandola sulla interfaccia Rossa WAN salvo le impostazione e troverete questa schermata con scritto “AVVIATO”

IPS

Con il pulsante “customize” si abilita la lista che ci interessa abilitare e gli aggiornamenti saranno automatici di questa lista come possiamo vedere dalla spunta abilitata “Automatic updates”. Vorrei sottolineare che la sicurezza informatica non è abilitare delle spunte e stop ma c’è da monitorare costantemente tutti i dispositivi e le regole che si sceglie di abilitare perché ci saranno probabilmente dei falsi positivi, quindi vanno tarate per il proprio utilizzo.

Ora spostiamoci nella sezione log per aumentare i giorni di registro log. In alto a destra troviamo Log---->Impostazioni Log. In questo caso da 56 giorni li ha aumentati a 365 giorni aggiungendo il volere di avere 500 Linee per pagina e con un livello di dettaglio Altro. Ora non ci resta che abilitare la protezione

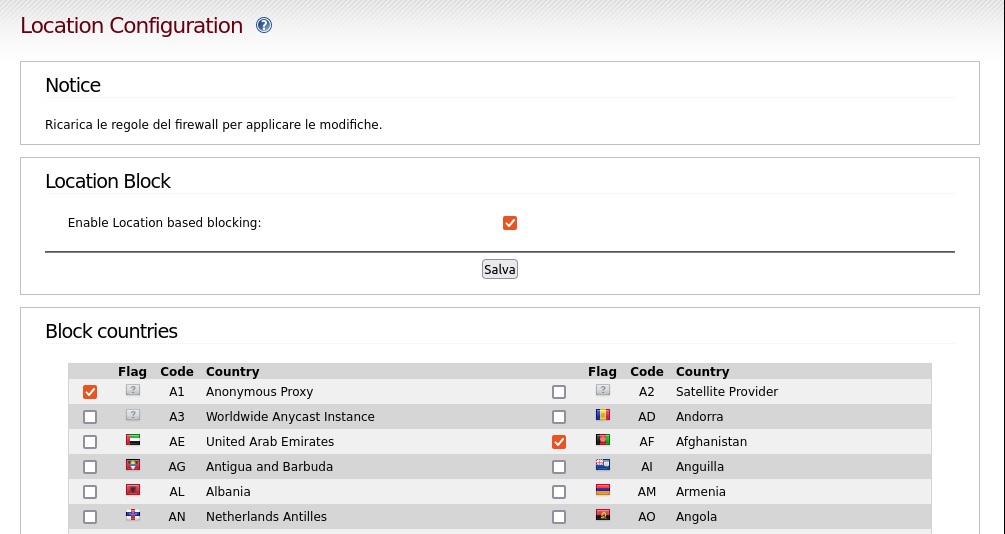

“Location Block”. Questa sezione permette se abilitata di bloccare le connessioni, quindi possibili attacchi DoS o di altro tipo da quegli indirizzi IP di paesi specifici. Questa utile sezione permette quindi di evitare i tanti port-scanner e botnet che scansionano internet in modo automatico per trovare falle esposte a internet. In questo caso per esempio ho abilitato il flag su “Anonymoys Proxy” e “AF Afghanistan”.

La vostra ditta lavoro solo con l’italia? I vostri commerciali che necessitano di VPN lavorano solo in ambito europeo? Restringete in base alla vostra organizzazione possibili attacchi da paesi che non vi interessano. La logica che è dietro al mondo della sicurezza IT è “ciò che non è esplicitamente consentito viene negato”. Riducete al massimo i vettori di attacco e servizi che non necessitate.

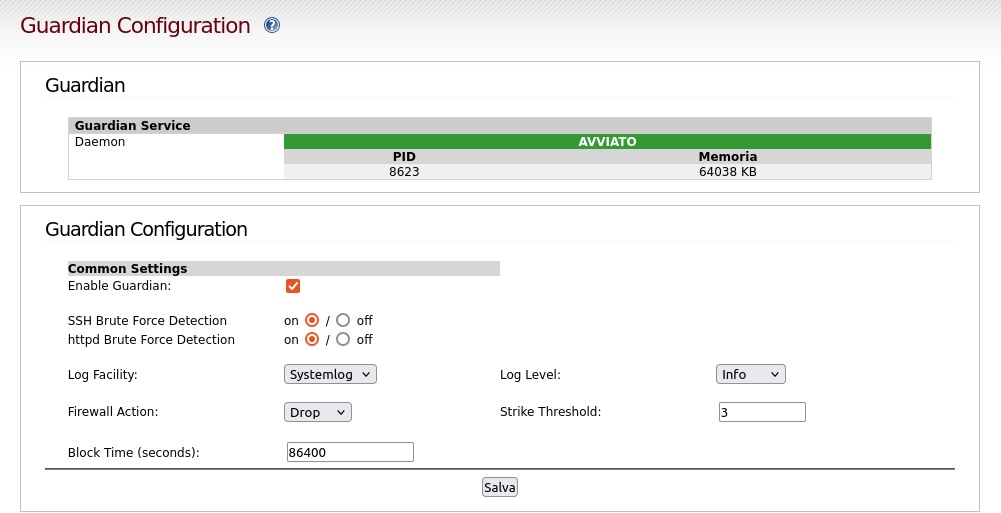

L’ultimo passo è abilitare i plug-in disponibile gratuitamente “Guardian”,“nano” e “HTOP”. Guardian permette di evitare problemi al nostro pannello di amministrazione IpFire,

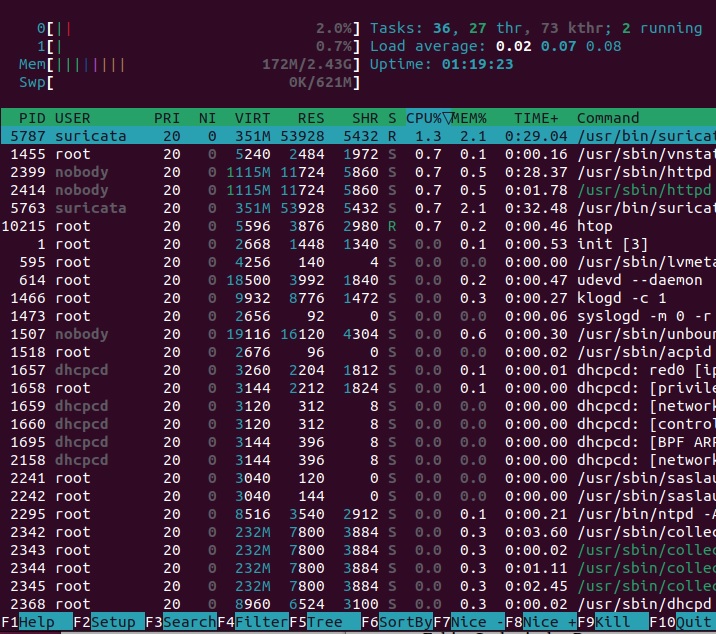

htop permette di controllare da riga di comando che il nostro sistema sia idoneo al lavoro che deve svolgere.

Nello screenshot potete vedere l’abilitazione di “Enable Guardian” in cui protegge il pannello di controllo da brute force. Salvando le impostazioni viene assegnato un PID in alto con la scritta bianca in sfondo vere “AVVIATO”.

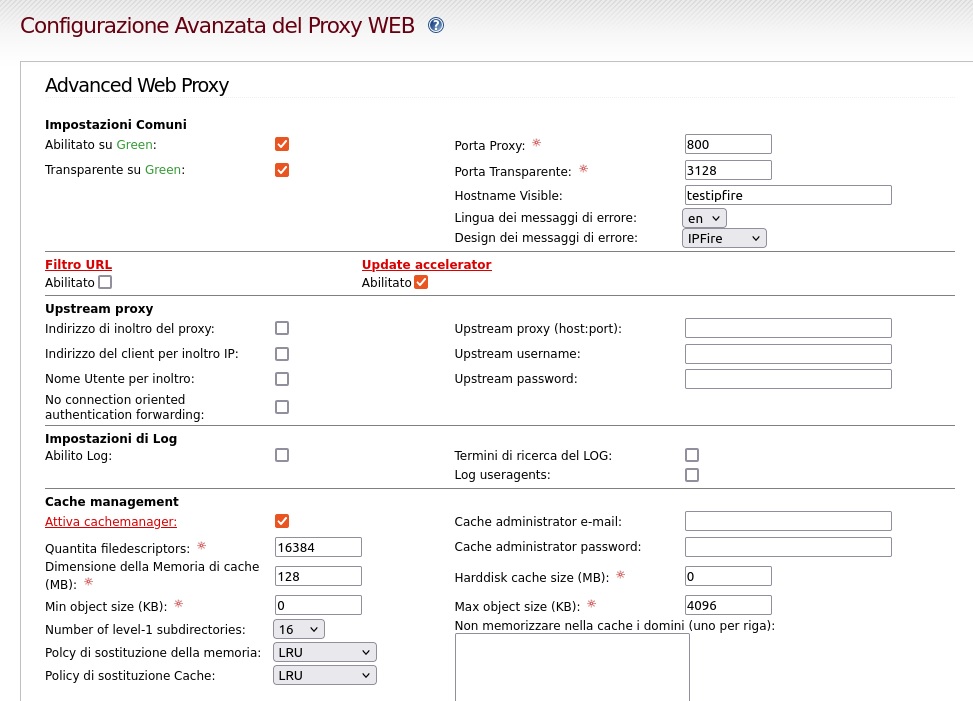

Ultimo servizio da abilitare il proxy disponibile sulla sezione IpFire “RETE” nella sotto voce “Proxy web”.

In questo caso ho abilitato sulla Green ovvero la rete LAN in modalità Trasparente, “update accelerator” e attivando la “cache management” lasciando di default le impostazioni. In questo modo si ha un router firewall con due schede di rete che filtra il traffico tra la rete wan e lan con il sistema anti-intrusione con protezione sia da parte internet sia da parte LAN. La navigazione risulterà più veloce grazie al proxy e la cache conservata nell’HD.

Avendo abilitato tanti servizi su un pc un po' datato nella mia prova vado a verificare da riga di comando se ram e cpu sono sufficienti per il mio caso.

In questo caso htop con l’uso dei colori mette subito in evidenza che la cpu è idonea all’uso che ne sto facendo e la ram riesce a tenere i molteplici servizi avviati. Poter utilizzare la distro IpFire su pc non troppo performanti è merito del team di sviluppatori che con costanti rilasci di aggiornamenti permetto di usare sistemi poco costosi o pc non utilizzabili da sistemi operativi recenti per firewall per uso casalingo e per piccoli uffici. Di per se un firewall non richiede ingenti risorse HW. Tutto dipende dalle connessioni in simultanea, dal carico di rete e da quanti client operano e dai servizi avviati dal pannello IpFire. Concludo con l’invito a monitorare il sito del progetto e il forum italiano per rimanere aggiornati sulle nuove release e novità del mondo IpFire.

Fabio Carletti aka Ryuw per IpFire Italia