Come bloccare alcuni MAC a Internet

Se vuoi mantenere al sicuro il tuo NAS e la tua stampante evitando che si connettano a Internet.

Grazie a questo semplice approccio basato sugli indirizzi MAC, potrai mettere in atto una sicurezza.

Gli indirizzi IP possono cambiare, ma gli indirizzi MAC rimangono costanti (almeno senza un intervento da parte nostra!).

Ecco la guida step-by-step per aiutarti nel processo.

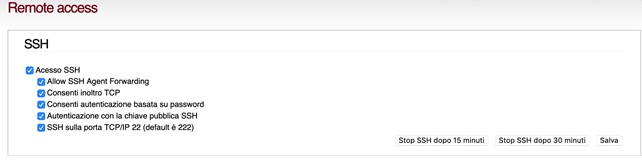

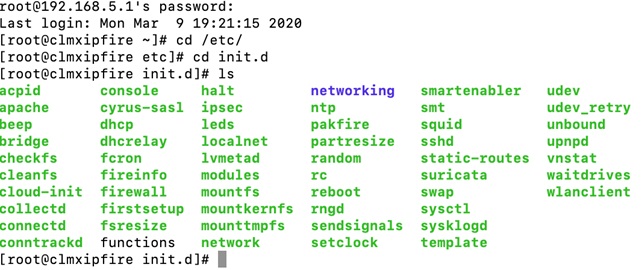

#### Passaggio 0: Accedi al firewall

Inizia aprendo il tuo browser e accedendo al firewall utilizzando il tuo account amministratore.

Questo è il primo passo per avere il controllo totale sulla tua rete!

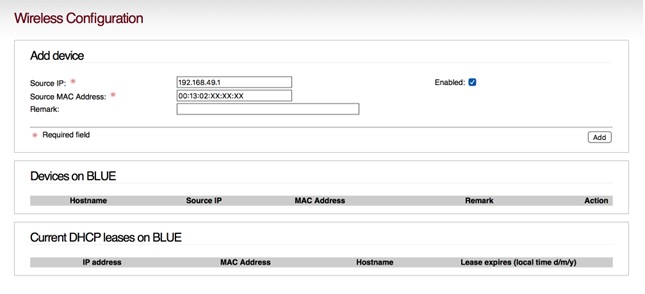

#### Passaggio 1: Immettere gli indirizzi MAC

Naviga nel menu del firewall e seleziona **Gruppi Firewall** e poi **[Host]**. Qui dovrai:

1. Cliccare sul pulsante **[Host]**.

2. Nella finestra di dialogo, assegna un nome all'host, ad esempio: **NAS LAN 1**.

3. Inserisci l'indirizzo MAC: `12:34:56:78:90:AB` (ricorda di usare i due punti, non i trattini, e inserisci il TUO indirizzo MAC!).

4. Fai clic sul pulsante **[Salva]**.

Noterai che l’elenco sotto la sezione Host in basso sta cominciando a crescere!

Ripeti questi passaggi per ogni MAC che desideri bloccare o filtrare.

#### Passaggio 2: Creare un gruppo per questi indirizzi MAC

Sempre nel menu Firewall, vai su **Gruppi Firewall** e clicca su **[Rete/Gruppo Host]**. Nella sezione **Aggiungi nuova rete/gruppo host**, segui questi passaggi:

1. Dai un nome al gruppo, ad esempio: **MACs_Blocked_from_RED**.

2. Fai clic sul pulsante **[Aggiungi]**.

#### Passaggio 3: Aggiungere gli host al gruppo

Torna nel menu **Gruppi Firewall** e seleziona **[Rete/Gruppo Host]**. Qui:

1. Trova la matita all'estrema destra e cliccaci sopra.

2. Nella sezione **Aggiungi nuova rete/gruppo host**, seleziona **Host** dal menu a discesa e aggiungi gli host che hai creato in precedenza.

3. Clicca sul pulsante **[Aggiungi]**.

Ogni volta che aggiungi un nuovo host, l'elenco nella sezione Rete/Gruppi host continua a crescere – fantastico!

#### Passaggio 4: Creare la regola di blocco

Ora è il momento di rendere effettivo il nostro piano! Vai nel menu **Firewall** e seleziona **Firewall Regole**. Procedi così:

1. Clicca sul pulsante **[Nuova regola]**.

2. Nella sezione sorgente, scegli **Gruppi di rete/host** e seleziona **MACs_Blocked_from_RED**.

3. Nella sezione destinazione, scegli **Reti standard: [RED]**.

4. Nella sezione del protocollo, seleziona **Tutto**.

5. Assicurati che nella barra verde/rossa/nera tu selezioni **Drop**.

6. Infine, clicca sul pulsante **[Aggiungi]**.

E voilà! Hai creato una regola che impedisce al tuo NAS e alla tua stampante di connettersi a qualsiasi cosa su Internet.