Annuncio sulla sicurezza: mitigazione dello slipstreaming NAT

Sul blog di IPFire è stato emanato un comunicato sulle possibili soluzioni di mitigazione agli attacchi di tipo "Slipstreaming NAT".

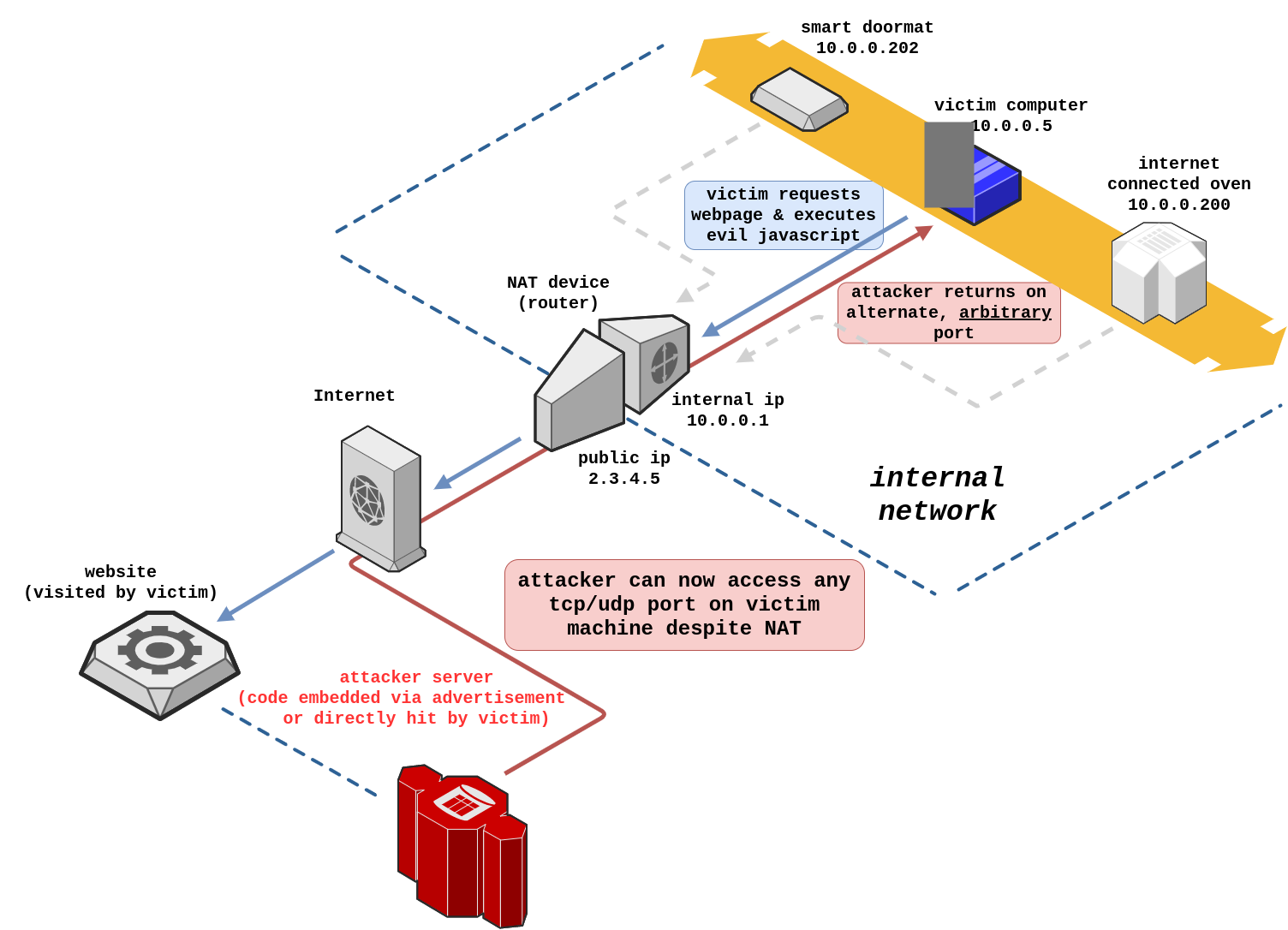

Lo Slipstreaming NAT, consente a un utente malintenzionato di accedere in remoto a qualsiasi servizio TCP / UDP associato a qualsiasi sistema dietro il NAT di una vittima, aggirando il NAT / firewall della vittima.

NAT Slipstreaming sfrutta il browser dell'utente insieme al meccanismo di tracciamento della connessione Application Level Gateway (ALG) integrato in NAT.

Più in dettaglio, l'attacco può essere descritto come segue: inizia con un dispositivo vittima (un computer o un telefono cellulare, che esegue un browser Web), visitando un sito Web controllato da un utente malintenzionato, che si traduce in codice javascript in esecuzione nel browser della vittima che invia traffico aggiuntivo al server dell'aggressore, che attraversa il NAT / firewall della rete. Questo traffico è predisposto in modo tale che il NAT sia ingannato nel credere che sia effettivamente originato da un'applicazione che richiede una seconda connessione da Internet al dispositivo vittima e da una porta interna che l'attaccante può scegliere. Questa seconda connessione può quindi portare l'attaccante ad accedere a qualsiasi servizio (TCP / UDP) sul dispositivo della vittima, direttamente da Internet.

I produttori dei browser più utilizzati, (Chrome v87.0.4280.141 , Firefox v85.0 , Safari v14.0.3, anche il browser Microsoft Edge è patchato) hanno provveduto a fixare la vulnerabilità.

Per quanto riguarda la parte Firewall/NAT, questo attacco richiede che il NAT / firewall supporti ALG (Application Level Gateway), che sono obbligatori per i protocolli che possono utilizzare più porte (canale di controllo + canale dati) come SIP e H323 (protocolli VoIP), FTP, IRC DCC, ecc.

La mitigazione consiste quindi nel rimuovere tutti gli ALG in IPFire, cosa che verrà fatta di default dal Core Update 155.

E' possibile trovare il comunicato integrale al seguente link https://blog.ipfire.org/post/security-announcement-mitigating-nat-slipstreaming