Creare delle regole firewall

In questa guida troverai una descrizione dettagliata di tutte le opzioni presenti sulla pagina per creare le regole del tuo firewall

Questo dovrebbe aiutarti a decidere quali informazioni devi inserire, ed in quale campo

La destinazione

Comprendere le differenze tra l'origine e la destinazione di un pacchetto è fondamentale per lavorare con qualsiasi tipo di firewall.

Devi capire che un pacchetto sta attraversando un percorso di più host su una rete.

L'host, dove il pacchetto viene creato e inviato è chiamato source.

Il destinatario designato a ricevere il pacchetto si chiama destinazione .

Un pacchetto di risposta attraversa la rete nella direzione opposta.

L'ex destinazione è ora l'origine e l'ex origine è ora la destinazione.

In IPFire, puoi creare gruppi di host, di reti e persino connessioni VPN, che rendono molto semplice selezionare più host su una rete come origine o destinazione per semplificare la tua configurazione.

Tra le impostazioni è possibile scegliere un paese (o un gruppo di paesi) come origine o destinazione. Questo potrebbe essere utile se desideri fornire un servizio solo per alcuni paesi.

Quando creerai una nuova regola del firewall, devi chiarirti qual è l'origine e qual è l'host o gli host di destinazione.

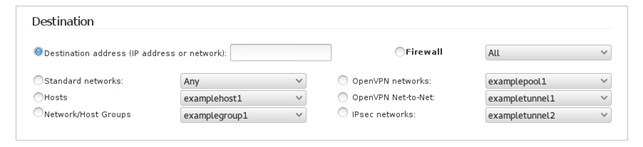

La pagina con cui crei le regole è divisa in due sezioni: la prima per l'origine e la seconda per la destinazione:

Indirizzo di origine/destinazione

L'opzione più comuni consiste nell'utilizzare un singolo indirizzo IP per concedere ad alcuni host l'accesso a un determinato servizio. Basta digitare un indirizzo IP valido, una rete o (in alcuni casi) un indirizzo MAC. Le opzioni valide sono:

- 192.168.180.2

- 192.168.180.128/25

- 192.168.180.0/255.255.255.0

- 00:aa:bb:cc:dd:ee

ATTENZIONE

Quando si utilizzano dei gruppi firewall che contengono indirizzi MAC, è possibile utilizzarli soltanto come origine.

Quando li si utilizzano come destinazione, è possibile usare solo gli indirizzi IP in questo gruppo, tutti gli indirizzi MAC non possono essere utilizzati come destinazione.

Se desideri creare una regola per una delle reti predefinite (VERDE, BLU, ARANCIONE, ecc.), utilizza le caselle a tendina. In questo modo è molto più semplice se l'intera rete cambia lo spazio degli indirizzi.

Firewall

Il menu a discesa del firewall consente una facile selezione degli indirizzi IP del firewall.

Possono essere selezionati per creare regole che filtrano i pacchetti originati o inviati direttamente al sistema firewall.

Reti standard

Con l'aiuto di questo menu, le zone di rete disponibili (VERDE, BLU, ARANCIONE e altro) possono essere selezionate per creare regole per controllare i pacchetti da e verso quelle reti.

L'elenco può contenere voci diverse, a seconda dei servizi e delle reti che utilizzi.

Host

Tutti gli host che hai creato nella sezione dei gruppi firewall possono essere selezionati da questo elenco.

Ciò rende molto semplice modificare l'indirizzo IP di un host, senza modificare le regole del firewall.

Gruppi di rete/host

Funziona essenzialmente come la sezione Host, ma qui puoi selezionare i gruppi di host e/o reti create.

Reti OpenVPN/client/da rete a rete

Queste tre opzioni vengono visualizzate solo se disponi di uno o più client OpenVPN.

Scegli uno degli elementi in questi elenchi per trovare tutti i pacchetti da e verso questi host/reti.

Reti IPsec

Funziona esattamente come il menu a tendina OpenVPN Networks, solo che qui puoi selezionare una delle tue connessioni IPsec Net-to-Net.

NAT

Network Address Translation (NAT) è il processo di modifica delle informazioni sull'indirizzo IP nell'intestazione del pacchetto IP, questo durante il transito su piu reti diverse.

Nella maggior parte dei casi verrà utilizzato questa funzione NAT per connettere una o più reti a Internet.

È possibile trovare informazioni dettagliate su come funziona NAT in: Network Address Translation Reference

La casella di controllo "Usa Network Address Translation (NAT)" deve essere selezionata per abilitare la traduzione degli indirizzi per questa regola. Dopo averlo fatto, devi decidere quale tipo di regola NAT vuoi creare: sono supportate le regole DNAT (Port forwarding) e SNAT (Source NAT).

Sono disponibili delle guide per questa funzione e la sua configurazione port forwarding e come creare una regola NAT di origine .

Protocollo

Una documentazione più dettagliata sui protocolli generici e su tutti quelli supportati può essere trovata qui .

IPFire offre la possibilità di assumere il controllo di molti protocolli diversi.

Durante la creazione della regola è possibile selezionare un protocollo oppure tutti i protocolli, per i servizi noti o creati.

Se è stato selezionato il protocollo TCP, UDP o ICMP, verranno visualizzati alcuni elementi aggiuntivi, che offrono la possibilità di associare la regola a un singolo numero o intervallo di porta o/a un tipo speciale di traffico ICMP.

Quando si creano regole NAT con il protocollo TCP o UDP selezionato, verrà visualizzato un altro elemento. Viene utilizzato per specificare la porta esterna che verrà inoltrata a una determinata porta e host.

Azione regola

Ogni pacchetto di rete che attraversa le catene del firewall corrisponderà a una regola.

Ci sono tre azioni possibili:

- ACCETTA - Il pacchetto di rete verrà accettato e inoltrato dal firewall.

- DROP - Opposto di 'ACCEPT'; il pacchetto di rete verrà rilasciato direttamente.

- REJECT - Ha lo stesso effetto di 'DROP', inoltre l'host remoto riceverà un messaggio di errore ICMP.

Altre impostazioni

Questa sezione offre la possibilità di creare un commento per le regole e configurarne la posizione nella catena del firewall o abilitare/disabilitare la registrazione per esse o per l'intera regola. Come funzionalità opzionale può essere attivato l'utilizzo di vincoli temporali per le regole create, che consente di vincolare la regola completa a un periodo di tempo o momento speciale.

Posizione della regola

È possibile inserire un numero in cui verrà aggiunta la nuova regola. Poiché il set di regole del firewall viene valutato dall'alto verso il basso, l'ordine delle regole è importante.

Altrimenti, ogni nuova regola creata verrà aggiunta in fondo.

Attiva regola

Questa casella di controllo verrà visualizzata solo durante la modifica di una regola firewall esistente e può essere deselezionata per disabilitarla.

Regola di registro

Per impostazione predefinita, nessuna regola firewall personalizzata verrà registrata su IPFire. Per eseguire il debug del tuo set di regole o per tenere traccia delle query di connessione interessate, seleziona questa opzione durante la creazione della regola per abilitare la registrazione per la regola del firewall.

È possibile accedere alle voci di registro registrate tramite IPFire WUI nella scheda registro -> Registri firewall " o tramite il file /var/log/messages " nel file system IPFire.

Concurrent-Connessioni

Con la nuova opzione "Connessioni simultanee" puoi limitare la quantità massima di connessioni simultanee per una regola specifica. Con questa opzione, ad esempio, puoi limitare il numero massimo di connessioni simultanee per un server web. Alcuni aggressori tentano di rendere i servizi non disponibili attraverso molte connessioni simultanee che portano a un servizio non più disponibile.

Nuove connessioni con limite di velocità

Con l'opzione "Rate-Limit nuove connessioni", puoi limitare il numero di connessioni stabilite da una determinata regola in un determinato periodo di tempo.

Questo può essere utile per gestire attacchi SYN flood, ping of death o port scanner e proteggere semplicemente i servizi dietro il firewall dal denial-of-service.

Usa vincoli di tempo

Per utilizzare i vincoli temporali, la casella di controllo "Usa vincoli temporali" deve essere selezionata.

Verranno visualizzate opzioni aggiuntive in cui è possibile selezionare i giorni e un periodo di tempo. La regola firewall creata ha effetto solo sui giorni configurati e sul periodo di tempo scelto.

I vincoli temporali possono essere utilizzati per vari compiti, ad esempio per bloccare o ottenere l'accesso a Internet in un determinato periodo di tempo della giornata, limitare le connessioni client VPN durante il fine settimana, consentire connessioni per attività di manutenzione programmate durante la notte, ecc.

ATTENZIONE:

Le regole che hanno vincoli di tempo configurati sono solo per le nuove connessioni.

Esempio: se stai bloccando le connessioni Internet dalle 20:00 alle 6:00 e hai già stabilito una connessione alle 19:57, questa connessione sarà consentita fino alla sua chiusura. Qualsiasi nuova connessione dopo le 20:00 verrà interrotta.