Bridge blue0-red0 IPFire Linux IPS

secure firewall bridge on IpFire 2.23 Core 141

(https://www.ipfire.org/download/ipfire-2.25-core141)

Questa guida con screenshot passo-passo si vuol creare un bridge tra due schede di rete in un sistema firewall IPFire con 3 schede di rete ethernet con rete lan WAN 192.168.3.0/24 DHCP, prima rete LAN green0 192.168.5.1 e seconda rete blue0 LAN 192.168.8.1.

Uno scenario simile è per avere una lan con un proprio dhcp mentre la seconda per motivi di condivisioni e indirizzi statici si vuole mantenere la numerazione del router principale del provider.

In questo esempio sono state inserite tre schede di rete WAN 100/1000 (red), seconda LAN blue0 e prima LAN (green0) una volta finita l’installazione di IpFire e configurato a dovere classe indirizzi IP in base alla sottorete entreremo nel pannello di amministrazione dalla rete LAN digitando nel browser preferito esempio HTTPS://192.168.5.1:444 dove il 5 è la sottorete da me assegnata in questo specifico caso. Prima cosa andiamo su Sistema-→Settaggio GUI e selezioniamo la nostra “lingua” e mettiamo la spunta su “Aggiorna la pagina...”

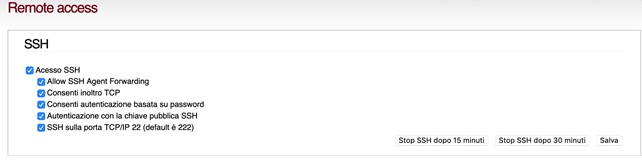

Secondo step abilitare ssh per configurare il bridge da riga di comando dal proprio portatile oppure potete configurare da terminale se avete un monitor al vostro firewall accedendo con l’account root e la stessa password del pannello di amministrazione web.

Per facilità abiliterò la porta provvisoria ssh per poter operare facilmente con copia-incolla.

Ricordatevi alla fine della guida di disabilitare l’accesso ssh se non necessario. Una volta abilitata la porta dal nostro portatile o da qualche pc appartenente alla green0 da riga di comando potete digitare ssh

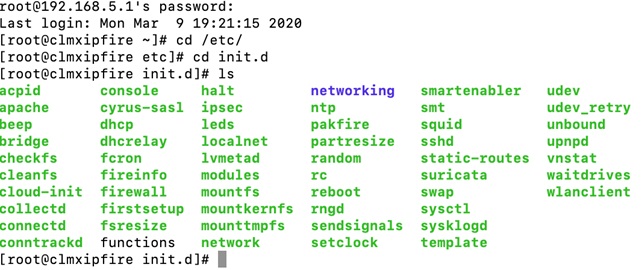

Entrate nella sotto-cartella “etc”--->”init.d” e create un file bridge con il comando “nano bridge” e successivamente potete salvare con CTRL-O e uscire con CTRL-X. Ora è stato creato il file che serve per settare le due schede interessate come bridge, in questo esempio è red0 con blue0 ma potete anche usare green0 e blue0 in base al vostro caso.

Nel file “bridge” incolliamo questo script: (è disponibile allegato a questo link)

alla chiusura file con CTRL-O come indicato in basso a sinistra per salvare le modifiche e il CTRL-X per uscire, ritornati di nuovo sul terminale digitiamo questi comandi tra virgolette:

“ln -s /etc/init.d/bridge /etc/rc.d/rc3.d/S19bridge”

“ln -s /etc/init.d/bridge /etc/rc.d/rc0.d/K82bridge”

“ln -s /etc/init.d/bridge /etc/rc.d/rc6.d/K82bridge”

“chmod 754 /etc/init.d/bridge” e riavviamo il firewall con il comando “reboot”

Se tutto è andato come doveva in una schede di rete se vi connettete con un cavo incrociato dovreste ottenere un IP appartenente alla classe della red0 ovvero la WAN mentre nell’altra scheda dovreste avere il vostro indirizzo della LAN green0 in cui potete connettervi per manutenzione e aggiornamenti al pannello di IPFire.

Successivo step è l’abilitazione di Snort IPS nella sezione Firewall-→Intrusion Detection

In questo esempio si è scelto di usare le regole della comunità Emergingthreats.

Abilitato su Rosso che corrisponde alla nostra WAN quindi red0 e con la modalità IPS cosi da permettere al motore di Suricada di intervenire sulla base delle regole poi da selezionare in basso di bloccare o meno le connessioni sospette.

Suricata engine è un IPS (Intrusion Prevention System), un sistema per la prevenzione delle intrusioni in rete. Il software analizza tutto il traffico che attraversa il firewall alla ricerca di attacchi noti impattando su tutto il traffico che attraversa il firewall. Lo sviluppo di questo recente progetto opensource affiancato dalla comunità molto attiva in ambito sicurezza informatica si concentra su usabilità ed efficienza. Dal terminale o da connessione SSH al nostro indirizzo LAN green0 possiamo monitorare con il tool HTOP se la nostra macchina è idonea al carico di lavoro da svolgere.

Una soluzione come questa è l’ideale per chi necessita di un firewall per collegare due zone di rete LAN e una terza con una sua sotto rete dedicata. Se avete una struttura in cui uno switch semplice non basta perché occorre anche un router che segmenta la rete, con IPFire potete ovviare anche con un computer non troppo recente. La condivisione di file di lavoro e la sicurezza informatica sono tematiche sempre più sentite man mano che si evolvono gli attacchi informatici e lo spionaggio industriale. Solo sommando più misure adeguate si può raggiungere un buon livello in una rete LAN. Il progetto IPFire ha come obbiettivo sviluppare un prodotto orientato alla sicurezza business sposando filosofia OpenSource e sicurezza informatica, affiancato da una comunità di utenti del settore che testando il software e contribuendo al suo sviluppo rendo il progetto IPFire un ottimo punto di riferimento per i sistemisti e consulenti di sicurezza IT. Avere un sistema che possa modellarsi in base alle esigenze che in una ditta possono cambiare o evolversi è un investimento di soldi e know-how. L’attenzione e i tool che il progetto IPFire mette a disposizione merita l’attenzione di esperti di sicurezza informatica applicata alle reti, analisi forense di incidenti e attacchi alle reti interne intranet.

Fabio Carletti aka Ryuw