IPFire 2.25 - Rilasciato l'aggiornamento Core 158

IPFire 2.25 - Rilasciato l'aggiornamento Core 158

Rilasciato l'aggiornamento Core 158 per IPFire 2.25

Come abbiamo visto sull'annuncio della versione di test, l'aggiornamento per IPFire 2.25 Core 158, porta con se novità riguardanti IPsec, Proxy web e l'aggiornamento di molti pacchetti di sistema.

Il consiglio è quello di aggiornare il prima possibile i nostri firewall visto la vulnerabilità che viene risolta con questa versione (CVE-2021-33393).

Il Common Vulnerabilities and Explosures o CVE, è un dizionario che raggruppa tutte le vulnerabilità note pubblicamente. Come possiamo apprendere dal sopra citato CVE, su IPFire 2.25 Core 155, è stata scoperta una vulnerabilità sul modulo per la gestione dei backup.

Modulo Backup

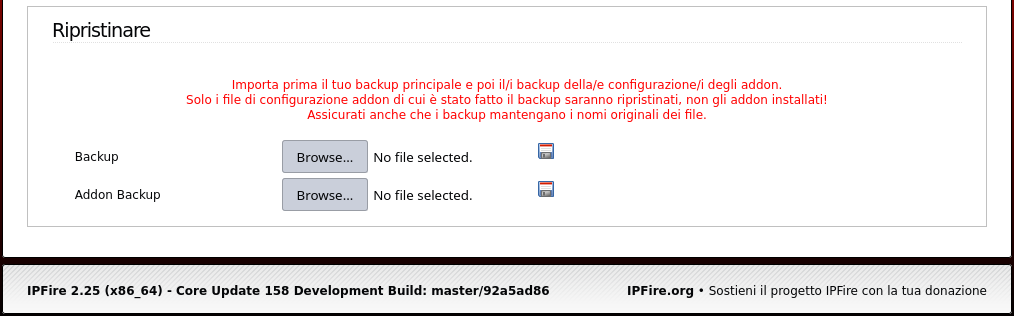

Il modulo backup è integrato su IPFire e viene da questi utilizzato per conservare la configurazione e le impostazioni personali del tuo IPFire.

Il backup dei dati include le seguenti impostazioni:

- Impostazioni del server DHCP

- Impostazioni IPSec e OpenVPN

- Impostazioni DynDNS e firewall

- Port forwarding e accesso esterno

- Backup dei file include.user ed exclude.user

Oltre a queste è possibile salvare le impostazioni dei vari plug-in. Un altra interessante utilità di questo modulo riguarda la possibilità di utilizzarlo per creare la tua ISO per poterla poi deployare su un nuovo sistema o una VM.

Il Restore viene eseguito sempre dalla stessa interfaccia web.

CVE-2021-33393 Detail

Segnalata come vulnerabilità ad alto rischio (Base Score: 8.8) la CVE-2021-33393, riguarda l'eseguibile che permette le operazioni di backup come sopra descritte. Il file incriminato è il seguente: /var/ipfire/backup/bin/backup.pl.

L'exploit permette potenzialmente di eseguire codice arbitrario con privilegi di root. La vulnerabilità è causata da un errata gestione dei permessi che rendono l'eseguibile backup.pl richiamabile anche tramite un account non privilegiato, ma che verrà successivamente eseguito da root tramite /cgi-bin/pakfire.cgi.

Se volete testare il vostro firewall è disponibile per Metasploit un modulo classificato come "authenticated command injection vulnerability".

Il mio consiglio è quello di aggiornare ovviamente IPFire al nuovo Core Update 158 ed evitare di esporre le interfacce di gestione all'esterno, siano esse SSH o la GUI Web.