IPFire 2.29 - Core Update 200 disponibile per i test

Il team di sviluppo di IPFire è entusiasta di presentare Core Update 200, una pietra miliare storica per il progetto!

Il team di sviluppo di IPFire è entusiasta di presentare Core Update 200, una pietra miliare storica per il progetto!

Questa versione include il kernel Linux 6.18 LTS, un’anteprima molto promettente di IPFire DBL (il nuovo sistema di Domain Blocklist), numerosi aggiornamenti di pacchetti, miglioramenti prestazionali, correzioni di sicurezza e, in generale, tantissime migliorie diffuse in tutto il sistema.

Siamo profondamente grati alla community per il supporto continuo che ci ha permesso di raggiungere questo traguardo del 200° aggiornamento core, e speriamo che apprezziate il lavoro svolto.

Kernel 6.18

Il kernel di IPFire è stato ribasato su Linux 6.18.7, una versione LTS (Long Term Support) che introduce importanti miglioramenti in termini di sicurezza, prestazioni e stabilità.

Dal punto di vista tecnico, questo aggiornamento porta:

- Miglioramenti generali nel throughput di rete e nella riduzione della latenza

- Capacità avanzate di packet filtering e gestione dello stack di rete

- Le più recenti mitigazioni hardware contro vulnerabilità note (side-channel, speculative execution, ecc.)

Deprecazione di ReiserFS

Gli sviluppatori Linux hanno ufficialmente deprecato il filesystem ReiserFS.

Se la tua installazione IPFire utilizza ancora questo filesystem:

- L’interfaccia web lo segnala già da tempo

- Non sarà possibile installare questo aggiornamento

In questo caso è necessario reinstallare IPFire utilizzando un filesystem supportato (ad esempio ext4 o XFS).

IPFire Domain Blocklist (DBL)

Con il ritiro della storica Shalla List, il proxy web di IPFire si è trovato privo di una sorgente affidabile per il blocco dei domini (malware, social network, contenuti per adulti, ecc.).

Per colmare questa lacuna e fornire una soluzione stabile e controllata, il team IPFire ha deciso di sviluppare internamente una propria Domain Blocklist.

IPFire DBL è ancora in una fase iniziale (“baby stage”), ma rappresenta la base di un sistema molto più potente che verrà ampliato nel prossimo futuro.

Attualmente IPFire DBL è integrata in due componenti chiave:

🔹 URL Filter

È ora possibile usare IPFire DBL direttamente nel proxy per bloccare l’accesso ai domini classificati come non consentiti.

🔹 Suricata (IPS)

Con il lancio di IPFire DBL, IPFire diventa anche fornitore ufficiale di regole per Suricata.

Grazie al nuovo database:

- L’IPS può bloccare l’accesso ai siti vietati anche quando il traffico è cifrato

- Viene sfruttata la Deep Packet Inspection (DPI) su:

- DNS

- TLS

- HTTP

- QUIC

Questo consente un controllo molto più profondo rispetto al semplice filtraggio DNS o IP.

👉 La funzionalità è attualmente in beta iniziale e il team accoglie con piacere feedback e segnalazioni.

Varie (Misc.)

Intrusion Prevention System (Suricata)

- Nella versione precedente era stata introdotta la cache pre-compilata delle firme, che però poteva crescere senza limiti e occupare molto spazio su disco.

- È stata backportata una patch che consente a Suricata di ripulire automaticamente le firme inutilizzate

- Il reporter è stato migliorato:

- Gli alert DNS, HTTP, TLS e QUIC ora includono hostname e informazioni aggiuntive

- I dettagli vengono mostrati nelle email di allerta e nei report PDF

- Questo facilita le indagini su violazioni delle policy aziendali

OpenVPN

- La MTU non è più hard-coded nel file di configurazione client

- Ora viene pushata dinamicamente dal server

- Questo consente all’amministratore di modificarla senza rigenerare i profili

- ⚠️ Alcuni client molto datati potrebbero non supportare questa modalità

- Anche il token OTP viene ora pushato dal server se il client ha OTP abilitato

- Il certificato CA non è più incluso nei file client

- È già contenuto nel PKCS#12

- Questo risolve problemi di importazione con NetworkManager via CLI

Access Point Wireless

- Reintrodotto il supporto per 802.11a/g

- Corretto un problema per cui hostapd produceva log di debug eccessivi

- Ora sono accettate PSK con un set più ampio di caratteri speciali

DNS (Unbound)

Unbound, il DNS proxy di IPFire, ora:

- Avvia un thread per ogni core CPU

- In precedenza funzionava in single-thread

- Questo porta a tempi di risposta più rapidi e maggiore capacità sotto carico

PPP

- IPFire invia pacchetti LCP keep-alive solo in assenza di traffico

- Riduzione dell’overhead su connessioni DSL, 4G e 5G

Interfaccia Utente

- La pagina DNS ora mostra sempre la legenda, migliorando la chiarezza dell’interfaccia

Sicurezza

OpenSSL

Aggiornato a OpenSSL 3.6.1, con patch per le seguenti vulnerabilità:

- CVE-2025-11187

- CVE-2025-15467

- CVE-2025-15468

- CVE-2025-15469

- CVE-2025-66199

- CVE-2025-68160

- CVE-2025-69418 / 69419 / 69420 / 69421

- CVE-2026-22795 / 22796

glibc

Patch applicate per:

- CVE-2026-0861

- CVE-2026-0915

- CVE-2025-15281

Pacchetti aggiornati (selezione)

Come sempre, l’elenco è molto ampio. Tra i principali:

- Apache 2.4.66

- OpenVPN 2.6.17

- Suricata 8.0.3

- Unbound 1.24.2

- StrongSwan 6.0.4

- Rust 1.92.0

- SQLite 3.51.100

- Vim 9.1.2098

- xz 5.8.2

(segue elenco completo come da release notes)

Add-on aggiornati

Tra i più rilevanti:

- ClamAV 1.5.1

- FreeRADIUS 3.2.8

- Samba 4.23.4

- Tor 0.4.8.21

- TShark 4.6.3

- Git 2.52.0

(elenco completo incluso nella release)

Come eseguire l'aggiornamento alla versione di test

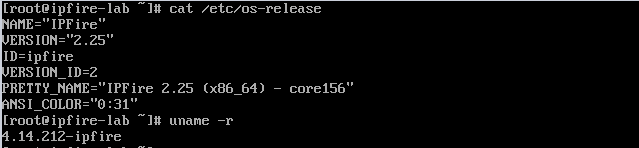

L'aggiornamento alla versione di test viene eseguito sempre tramite interfaccia web e Pakfire. Possiamo verificare la versione attualmente presente anche da console:

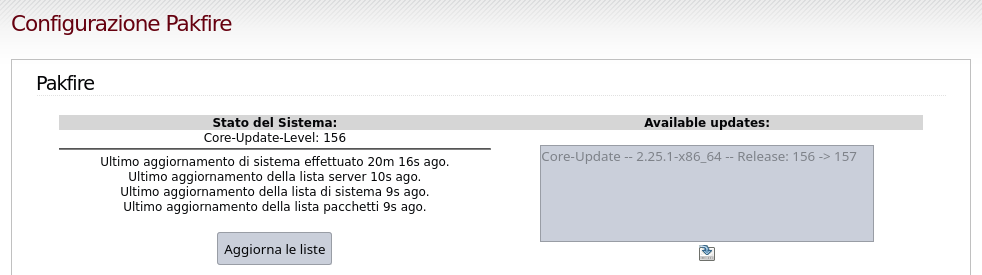

Il primo passaggio da fare è modificare il Repository in modo che ci restituisca il ramo Testing:

Dopo che Pakfire avrà scaricato le informazioni necessarie per l'aggiornamento avrete a disposizione in alto la versione di IPFire da poter selezionare:

L'update effettuerà l'aggiornamento alla nuova release e ci avviserà che per questo tipo di aggiornamento è necessario il riavvio:

Eseguiamo il reboot e verifichiamo lo stato della situazione:

Benissimo adesso il nostro IPFire è aggiornato all'ultima versione e possiamo procedere a effettuare i nostri test.

Mi raccomando, segnalateci eventuali anomalie che riscontrate per fixarle sulla prossima stable che uscirà prossimamente.